Outils et applications web pour la gestion de projet

La formation

Quels sont les outils informatiques et internet pour la gestion de projet ? Au terme de cette formation, vous saurez :

- Bien utiliser le Mél

- Sécuriser vos documents, vous protéger des virus

- Collaborer avec des applications bureautiques, Google Drive notamment

- Organiser et animer des réunions à distance

Pour une synthèse du cours, voici notre prise de notes partagée.

Introduction : présentation des objectifs

CHAPITRE 1

Bien utiliser le mail

pour vérifier que vous avez bien assimilé ce chapitre, voici un quiz en 6 questions Chapitre 1 : Bien utiliser le courriel

NOTES : BIEN UTILISER LE COURRIEL

Les bases

mail = moyen asynchrone de communication conseil : toujours rédiger un sujet clair champ A = destinataire principal, on attend une action du destinataire Une interface de courrier électronique comporte 4 principaux champs :

- destinataire(s) -> attente d’une action ou d’une réponse, une ou plusieurs personnes

- personne(s) en copie – champ CC (copie carbone ou copie conforme) -> pour personne dont nous attendons pas une réaction

- copie(s) cachée(s) – champ CCi ou BCC (copie carbone invisible ou copie conforme invisible) -> pour destinataire confidentiel ou, en cas d’envoi à de très nombreux destinataires, pour ne pas permettre à l’un ou l’autre d’utiliser la fonction “Répondre à tous” ;

- le sujet : obligatoire et à rédiger en premier de préférence. Il doit être clair. Exemple : [nom projet] – détails

Les risques

4 dangers :

- propager des virus (parfois dans les pièces jointes), des canulars (hoax), ces phrases permettent de reconnaître les canulars: “Faites suivre à tous ceux que vous connaissez” ou “Envoyez a au moins 10 personnes”, hameçonnage (Phishing)(récupère par exemple les identifiants en dirigeant sur un site présentant le même graphisme que l’original mais qui n’est pas celui-ci : site pirate)

- irréversibilité : un mail envoyé ne se rattrape pas ! Faire très attention ! [note anonyme hors cours : Il existe des fonctions de rappel des messages en cas d’erreur d’envoi : Mauvais destinataire, oubli d’une pièce jointe ou erreur de saisie Fonction rappel de messages mais pas sur tous les logiciels de mail. Et si le message n’a pas été lu]. Il faut savoir ne pas envoyer de mail.

- infobésité : l’abus de copie, le spam (message indésirable)

- abus de pièces jointes : “exploser” la boite mail du réseau si trop de pièces jointes lourdes ou tout simplement ne pas réussir à envoyer son mail s’il dépasse 10 Mo. Dans ce cas passer plutôt par le réseau ou par un groupware. Définition (Wikipédia) : Groupware (ou collecticiel) est un type de logiciel qui permet à un groupe de personnes de partager des documents à distance pour favoriser le travail collaboratif. L’origine anglo-saxonne du terme Groupware est une extension de Hardware et Software, mais on utilise aussi CSCW (Computer-Supported Cooperative Work). En français le mot Collecticiel est recommandé, mais on utilise aussi logiciel de travail collaboratif ou logiciel de groupe.

Gmail

Conseil pour utiliser Gmail :

Gmail dispose de nombreux outils permettant de mettre en suivi (avec une étoile), non lu, filtrer et étiquettes/libellés (trier sa boite mail) et classer les mails. Il permet également d’effectuer des recherches rapides. Le Hors connexion permet de répondre et de les envoyer dès que vous avez une connexion internet.

Sur tablette : possibilité de synchroniser la boite mail

mode conversation : au lieu de recevoir les courriers 1 par 1, regrouper dans un fil de conversation

> permet de gagner du temps et clarifier la boite de réception

fonctionnalité “annuler l’envoi” : permet d’avoir un délai de réflexion de 30 sec pour annuler ou corriger des fautes par exemple

Action : configurez la boite mail ! 🙂

CHAPITRE 2

Sécurité, mots de passe et protection contre les virus

Quiz en 6 questions Chapitre 2 : Sécurité informatique et crypotologie

NOTES : LES RISQUES DE SÉCURITÉ

Confidentialité et priorisation

La confidentialité est garantie par mots de passe mais :

- mails peu sûrs : ils sont transférés de serveur en serveur sans être cryptés.

Afin d’augmenter la rapidité de circulation de l’information les e-mails sont copiés sur plus de 40 serveurs répartis sur la planète. Les emails peuvent être cryptés à la source et signés après obtention d’un certificat électronique auprès d’un tiers de confiance.

Les documents Office (Word, Excel, PDF) peuvent être chiffrés et signés électroniquement à la source.

- espionnage industriel, espionnage des citoyens par exemple

- piratage données bancaires

- vol de photos

Il faut trouver un compromis entre facilité d’utilisation de vos outils informatiques et sécurité

Mots de passe

Il est nécessaire de prioriser les informations importantes, ainsi un mot de passe de forum est moins important que le mot de passe pour accéder à sa banque. Le mot de passe au démarrage de son appareil mobile (téléphone ou ordinateur) est essentiel.

Les pratiques à éviter

- Utiliser le même mot de passe partout : l’administrateur d’un site connaît (ou peut connaître, cela dépend des systèmes) votre mot de passe. Il faut donc éviter de lui donner un accès à tous vos accès internet.

- Utiliser 1,2,3,4 ou le nom de vos enfants

- utiliser des mots de passe dérivés du dictionnaire ou mot de passe court

- utiliser des questions de sécurité “bateau” du genre date de naissance

- enregistrer ses mots de passe dans le navigateur mémorisation

Équilibre entre sécurité et mémorisation

Un mot de passe compliqué et long peut être très sécuritaire mais difficile à retenir. Une phrase mnémotechnique s’avère plus simple et plus ardu à décrypter qu’un code court mélangeant plusieurs types d’éléments.

“Il_est_beau_mon_bateau_Au_bord_de_lO” est 10 fois plus difficile à décrypter que “I28zkv0”.

stratégies

1:stratégie : lister et prioriser

> par ordre d’importance : boite mail / démarrage portable / comptabilité / achat en ligne / forum

3 catégories :

A = important et utilisés fréquemment > il faut les retenir/mémoriser

B=importants et utilisés rarement (achats en ligne) > utiliser un fichier protégé par mot de passe maître

C = peu important > stocker dans le navigateur

Stockage et Gestionnaire de mot de passe

La multitude de connexions et de comptes entraîne une augmentation du nombre de mots de passe à mémoriser. Des logiciels (truecrypt ,keepass)spécifiques comme les gestionnaires de mots de passe permettent de pallier au problème en proposant par exemple de ne retenir qu’un mot de passe “maître”, le logiciel se chargeant de retenir les autres (et de remplir à notre place les différents accès aux sites).

Un bon mot de passe = mot de passe long

- exemple de logiciel : truecrypt, permet de verrouiller des fichiers ou l’intégralité d’un disque dur

- site web keepass : rempli les champs du navigateur web

- sécurité compte google/facebook : validation en 2 étapes (ex de connexion à un endroit inhabituel)

- éloignement de l’ordinateur : fermer session + mdp

- sécurité des tablettes , portables et appareils mobiles:android : gestionnaire d’appareil permettant d’effacer le contenu du téléphone volé

- avoir des comptes séparés sur l’ordinateur/tablette

- filtre de confidentialité : permet de limiter la visibilité de l’écran uniquement aux personnes strictement en face de l’écran (exemple utile dans le train)

- lecteur d’empreinte digitale

MOT DE PASSE FORT ET MEMORISABLE:

PHRASE MNÉMOTECHNIQUE

Type d’attaque contre les mots de passe

- Attaque de type “dictionnaire” : tous les mots du dictionnaire sont essayés

- Attaque force brute : test de combinaisons une à une

- Hameçonnage : un faux site vous demande vos codes d’accès…

et bien d’autres encore.

Virus et adware

Les virus

- Un antivirus à actualisation automatique avec la protection en temps réel activée ;

- Avast et Avira sont gratuits et utilisables ;

- ne pas utiliser le même antivirus partout.

- Vérifier que le pare-feu/firewall est activé :

- ZoneAlarm

- Sauvegarder régulièrement :

- sur différents supports ; (dropbox par exemple)

- versionning (=historique des modifications).

Les adwares : logiciel publicitaire

Vous imposent la pub. Il n’est pas toujours simple de s’en débarrasser, même avec un logiciel fait pour comme

Il faut également savoir que des forums propose de vous aider gratuitement à désinfecter votre ordinateur. C’est le cas par exemple de Malekal’s forum

Récapitulatif des logiciels gratuits :

Truecrypt : permet de crypter un fichier, des fichiers et/ou tout le contenu de l’ordinateur.

Attention : Truecrypt n’est plus considéré comme sûr depuis le 28 mai 2014, suite à la fin énigmatique du projet. L’ANSSI recommande l’utilisation d’outils alternatifs qui ont le même usage, comme Cryhod, Zed !, ZoneCentral, Security Box et StormShield (selon les usages).

KeePass : permet de stoker tous les mots de passe dans un unique fichier. Un seul mot de passe “maître” sera à retenir.

Avast et Avira : 2 propositions de logiciels de protections antivirus.

ZoneAlarm : pare-feu, protège l’ordinateur des virus, des logiciels espions, du phishing et autres attaques.

CHAPITRE 3

Collaborer avec Google Drive – Documents

Pour trouver le quiz, continuez jusqu’à la fin du chapitre !

NOTES : COLLABORER À DISTANCE AVEC GOOGLE DRIVE

Documents

Outils spécifiques basés sur des logiciels de bureautique mais avec des fonctions + puissantes

Exemple de Drive, service de Google.

Voir aussi le produit : Iperfony. Il s’agit d’un outil de travail collaboratif et de workflow

Outils les + connus : word, excel, power point

Outils libres et gratuits : OpenOffice et LibreOffice

Avantages :

- Télécharger et installer facilement

- Stockage en local

Informatique en nuage : cloud = multi-plateforme

Avantages : on trouve nos fichiers à jour sur plusieurs appareils

Inconvénients :les données sont stockées sur système externe donc problème de confidentialité;

Traitement de texte en ligne. Exemple du GOOGLE DRIVE

- Travailler à plusieurs, simultanément ;

- télécharger au format Word, .pdf, etc…

- localiser un autre éditeur

Exemple :

- Modèles d’aide à la gestion de projet (présentation) sur le site web du Mooc, section modèles de documents (animation de réunion, compte-rendu de réunion, gestion des risques, gestion des charges)

- Fichier, créer une copie / fichier, télécharger au format word

- Consulter la galerie des modèles de documents

CHAPITRE 4

Autres outils internet

Questionnaire du Chapitre 4 : Autres outils informatiques, agendas, Doodle

NOTES : AUTRES OUTILS INTERNET

Réseaux sociaux

Quand on travaille à plusieurs, une bonne façon de garder le contact est d’utiliser les réseaux sociaux. Ils comportent des outils spécifiques pour les équipes. Exemples :

- Communautés

- Groupes

Twitter est un fil de discussion publique. discussion avec messages brefs. Ces dispositifs permettent aux membre d’une équipe de :

- garder le contact ;

- discuter ;

- et parfois échanger des informations, des documents, des photos, etc.

Google Agenda

Définir des lieux, des invités, des rappels

- création de créneaux :

- vérification de l’heure, du fuseau horaire de définition

- envoi de l’invitation

- avec partage de Hangouts videoreunions : pour les télé réunions, crée un lien pour y accéder directement

- mise à jour (salle, heure, etc.)

- rappels

- Partage

- agenda dédié à un projet

CHAPITRE 5

Les réunions en ligne, conclusion de la formation

Questionnaire final : organiser des réunions en ligne, google hangout, skype..

NOTES : LES RÉUNIONS EN LIGNE

Autres solutions

Pour les diapositives : Powerpoint (Ctrl-F5) peut envoyer une présentation directement sur internet. On transmet l’url à notre interlocuteur et il la voit en même temps que nous

Pour la voix: Skype, Mumble, téléphone

Outils de téléconférence : Teamviewer , Gotomeeting , Webex, et depuis peu Firefox Hello, directement intégré au navigateur.

LAG : différence sur internet => se téléphoner pour avoir un meilleur son

- La discussion de la question : Quelles sont les trois principales vérifications à faire, côté outils informatiques, au démarrage d’un projet ? La réponse sur la diapo 5.

Téléchargements

Groupware et outils informatiques de gestion de projet en diapositives animées, en pdf et pptx.

- Introduction : Présentation des objectifs (8 Mo)

- Chapitre 1 : Bien utiliser le mail (17 Mo)

- Chapitre 2 : Sécurité, mots de passe et protection contre les virus (32 Mo)

- Chapitre 3.1 : Collaborer avec Google Drive – Documents (23 Mo)

- Chapitre 3.2 : Collaborer avec Google Drive – Feuilles de calcul (10 Mo)

- Chapitre 3.3 : Collaborer avec Google Drive – Présentations (8 Mo)

- Chapitre 3.4 : Collaborer avec Google Drive – Dossiers (10 Mo)

- Chapitre 4 : Autres outils internet (24 Mo)

- Chapitre 5 : Les réunions en ligne, conclusion de la formation (24 Mo)

Téléchargement de toutes les vidéos et sous-titres, avec les diapositives (307 Mo). Si vous avez des problèmes de connexion internet ou autres coupures de courant, nous vous recommandons d’utiliser un gestionnaire de téléchargement pour pouvoir reprendre le téléchargement s’il a été interrompu.

Pour la formation continue et initiale : licence d’utilisation

- Ces formations sont sous licence Creative Commons « Non Commercial » (cc-by-SA-NC plus précisément).

Elles sont donc gratuites pour votre usage personnel ou dans un cadre 100% bénévole. - Pour toute utilisation dans un cadre professionnel ou un cursus universitaire, le MOOC Gestion de Projet propose des solutions adaptées à votre besoin contactez-nous.

CHAPITRE 3.2

Collaborer avec Google Drive – Feuilles de calcul

Pour trouver le quiz, continuez jusqu’à la fin du chapitre !

NOTES : COLLABORER À DISTANCE AVEC GOOGLE DRIVE

Feuilles de calcul

Également appelées “Tableur”.

Chaque cellule du tableau (exemple : “e4”) a un contenu : du texte, une valeur ou une formule de calcul.

- Exemples :

- Gestion d’entreprise (présentation : suivi des ventes d’un magasin ; une colonne Total ; la feuille de calcul comporte des “onglets”, qui sont en fait chacune des feuilles de calcul séparées, contenues dans ce qu’il est convenu d’appeler un “classeur”) ;

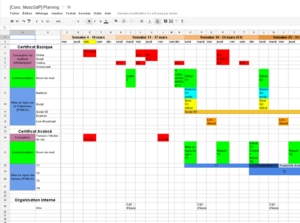

- Planification (présentation : planning préliminaire d’un projet, qui permet de regarder rapidement quelles sont les tâches qu’il y a à faire chaque jour) ;

- Tableau de bord (présentation : ce tableau de bord permet de suivre le public assistant à certaines manifestations) ;

- Todo list (présentation : une fiche permettant d’organiser une équipe-projet : une Todo List, une liste des tâches à faire présentée sous la forme d’un tableur ; quand une tâche est terminée, on pourra masquer la ligne, pour la garder en mémoire, mais sans l’afficher).

- Calcul d’actualisation

- Historique des révisions : = versioning.

modification de la planification préliminaire d’un projet.

Le suivi des révisions est également disponible dans Excel

CHAPITRE 3.3

Collaborer avec Google Drive – Présentations

Pour trouver le quiz, continuez jusqu’à la fin du chapitre !

NOTES : COLLABORER À DISTANCE AVEC GOOGLE DRIVE

Dossiers et partage

Définir les modes d’accès :

- consultation autorisée

- modification autorisée

- commentaires autorisés

Définir les options de visibilité :

- public

- accessibilité pour les personnes disposant de l’URL

- privé

Accès à d’autres applications : creatly pour les cartes conceptuelles, gantter pour les diagrammes de gantt [note complémentaire au cours] Pour améliorer la lisibilité de l’arborescence il est conseillé :

- de limiter le nombre de sous-dossiers :

- sauf à réaliser une énumération, on doit pouvoir identifier l’ensemble des sous-dossiers en un clin d’oeil (environ 10-20 maximum). N’hésitez pas alors à les séparer dans des dossiers différents (thématique, chronologique, ou autres)

- de jouer avec le tri des dossiers de façon alphabétique :

- Vous pouvez faire précéder le nom de vos dossiers et fichiers par une lettre ou un nombre pour classer les dossiers et fichiers selon l’ordre que vous souhaitez et non l’ordre alphabétique.

- Si vous souhaitez conserver des documents ou dossier “en vrac” avec vos dossiers classés, faites précéder votre lettre ou nombre par un caractère spécial (#, !,$,…) qui sera classé en tête et ne se mélangera avec vos fichier en vrac : !01_Rapports !02_Budget !03_Documentations …

- d’archiver les dossiers “morts” :

- Certains dossiers deviennent inactifs : projets en sommeil, terminés… Il est imphashtagortant de les sortir de vos travaux du moment pour ne pas surcharger vos dossiers d’éléments dont vous ne vous servez plus au quotidien.

CHAPITRE 3.4

Collaborer avec Google Drive – Dossiers

Questionnaire du Chapitre 3 : Collaborer à distance